# การรักษาความปลอดภัยใน Go: การป้องกัน SQL Injection ใน Go

ภายในโลกของการพัฒนาแอปพลิเคชันที่กว้างใหญ่และซับซ้อน การรักษาความปลอดภัยเป็นสิ่งที่นักพัฒนาทุกคนต้องคำนึงถึงเป็นอันดับแรก ไม่ว่าจะเป็นการพัฒนาแอปพลิเคชันบนเว็บหรือแอปพลิเคชันเชิงพาณิชย์ทั่วไป ปัญหาเรื่อง SQL Injection เป็นหนึ่งในช่องโหว่ที่นักพัฒนาควรให้ความสำคัญ ในบทความนี้เราจะสำรวจวิธีป้องกัน SQL Injection ในภาษา Go ภาษาโปรแกรมที่มีประสิทธิภาพและเป็นที่นิยมมากในยุคสมัยใหม่

SQL Injection คือเทคนิคการโจมตีที่มิจฉาชีพหรือแฮกเกอร์ใช้ในการแทรกคำสั่ง SQL ที่เป็นอันตรายลงในคำสั่งที่ถูกเตรียมไว้ในฐานข้อมูล การโจมตีด้วยวิธีนี้สามารถทำให้แฮกเกอร์สามารถเข้าถึงข้อมูลที่ไม่ควรเข้าถึงได้ เช่น ข้อมูลส่วนตัวของผู้ใช้ รหัสผ่าน หรือแม้กระทั่งข้อมูลทางการเงิน

ภาษา Go มีฟีเจอร์ที่รองรับการจัดการการเชื่อมต่อกับฐานข้อมูลอย่างมีประสิทธิภาพ โดยเฉพาะการจัดการคำสั่ง SQL ซึ่ง Go มีแพ็กเกจที่ชื่อ `database/sql` และพร้อมด้วยตัวขับการใช้งานอื่นๆ เช่น `go-sql-driver/mysql` สำหรับการเชื่อมต่อกับฐานข้อมูล MySQL ที่ออกแบบมาเพื่อช่วยรักษาความปลอดภัยจาก SQL Injection

ใช้ Prepared Statements

Prepared Statements เป็นการเตรียมคำสั่ง SQL ที่กำหนดค่า(parameterize) ไว้ล่วงหน้า ไม่ว่าอินพุตจะเป็นอะไร มันจะถูกรักษาความปลอดภัยอัตโนมัติจากการปลอมแปลงคำสั่ง SQL

ตัวอย่างการใช้ Prepared Statements ใน Go:

package main

import (

"database/sql"

"fmt"

"log"

_ "github.com/go-sql-driver/mysql"

)

func main() {

dsn := "username:password@tcp(127.0.0.1:3306)/dbname"

db, err := sql.Open("mysql", dsn)

if err != nil {

log.Fatal(err)

}

defer db.Close()

name := "John Doe"

query := "SELECT id, name FROM users WHERE name = ?"

stmt, err := db.Prepare(query)

if err != nil {

log.Fatal(err)

}

defer stmt.Close()

var id int

var userName string

err = stmt.QueryRow(name).Scan(&id, &userName)

if err != nil {

log.Fatal(err)

}

fmt.Printf("User ID: %d, Name: %s\n", id, userName)

}

ในตัวอย่างข้างต้น `Prepare` ใช้ในการตั้งค่าคำสั่งที่มีตัวซักถาม `?` ซึ่งจะถูกจัดการโดยการเปลี่ยนตัวแปรที่ปลอดภัยแทนที่โดยไม่แปลความหมายเป็น SQL

ใช้ ORM (Object Relational Mapping)

อีกวิธีหนึ่งในการลดความเสี่ยงจาก SQL Injection คือการใช้เครื่องมือ ORM ซึ่งจะจัดการการเรียนรู้ความสัมพันธ์ระหว่างวัตถุกับฐานข้อมูล ORM จะทำหน้าที่เหมือนชั้นกลางที่จะสร้าง SQL จากวิธีการที่กำหนด ใช้งานง่ายและปลอดภัย

Go มีหลาย ORM ที่น่าสนใจ เช่น GORM ซึ่งมีการเตรียม statement ที่ป้องกัน SQL Injection โดยอัตโนมัติ

ตัวอย่างการใช้ GORM:

package main

import (

"gorm.io/driver/mysql"

"gorm.io/gorm"

)

type User struct {

ID uint

Name string

}

func main() {

dsn := "username:password@tcp(127.0.0.1:3306)/dbname"

db, err := gorm.Open(mysql.Open(dsn), &gorm.Config{})

if err != nil {

panic(err)

}

var user User

db.Where("name = ?", "John Doe").First(&user)

println(user.ID, user.Name)

}

ในตัวอย่างนี้ GORM ใช้คำสั่ง `Where` ที่มีการจัดการ parameterize เพื่อความปลอดภัยเมื่อมีการสร้าง statement โดยอัตโนมัติ

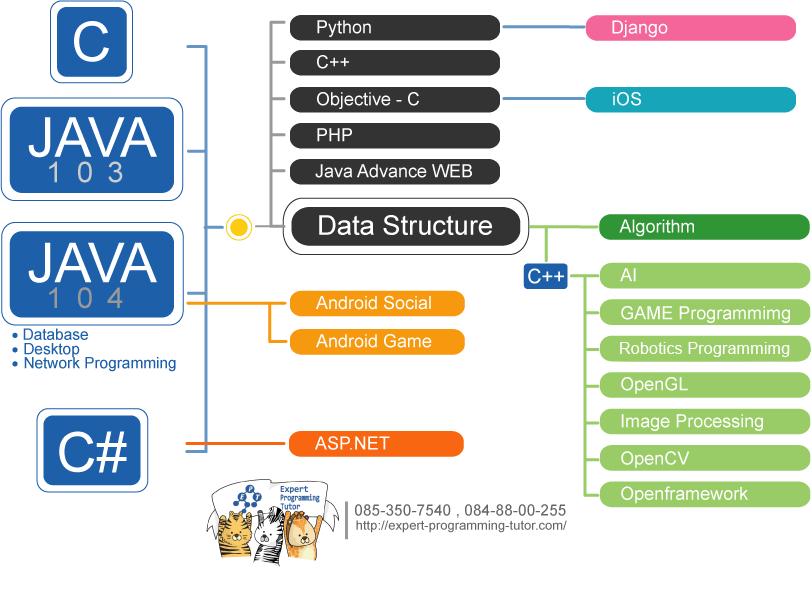

การป้องกัน SQL Injection เป็นสิ่งสำคัญในการรักษาความปลอดภัยให้กับแอปพลิเคชันของเรา โดยภาษา Go มีเครื่องมือและแพลตฟอร์มที่ช่วยอำนวยความสะดวกในส่วนนี้ การใช้ Prepared Statements และ ORM เช่น GORM สามารถช่วยป้องกันภัยคุกคามนี้ได้อย่างดี ถ้าคุณกำลังมองหาที่จะเรียนรู้เพิ่มเติมเกี่ยวกับการเขียนโปรแกรมและการรักษาความปลอดภัยในแอปพลิเคชัน Go การศึกษาในสถาบันที่มีความเชี่ยวชาญเฉพาะด้าน เช่น EPT อาจช่วยให้คุณได้ความรู้และทักษะที่จำเป็นในยุคดิจิทัลนี้

หมายเหตุ: ข้อมูลในบทความนี้อาจจะผิด โปรดตรวจสอบความถูกต้องของบทความอีกครั้งหนึ่ง บทความนี้ไม่สามารถนำไปใช้อ้างอิงใด ๆ ได้ ทาง EPT ไม่ขอยืนยันความถูกต้อง และไม่ขอรับผิดชอบต่อความเสียหายใดที่เกิดจากบทความชุดนี้ทั้งทางทรัพย์สิน ร่างกาย หรือจิตใจของผู้อ่านและผู้เกี่ยวข้อง

หากเจอข้อผิดพลาด หรือต้องการพูดคุย ติดต่อได้ที่ https://m.me/expert.Programming.Tutor/

Tag ที่น่าสนใจ: java c# vb.net python c c++ machine_learning web database oop cloud aws ios android

หากมีข้อผิดพลาด/ต้องการพูดคุยเพิ่มเติมเกี่ยวกับบทความนี้ กรุณาแจ้งที่ http://m.me/Expert.Programming.Tutor

085-350-7540 (DTAC)

084-88-00-255 (AIS)

026-111-618

หรือทาง EMAIL: NTPRINTF@GMAIL.COM

Copyright (c) 2013 expert-programming-tutor.com. All rights reserved. | 085-350-7540 | 084-88-00-255 | ntprintf@gmail.com