# การพิจารณาด้านความปลอดภัยสำหรับ JSON

การแลกเปลี่ยนข้อมูลในโลกปัจจุบันเป็นสิ่งที่หลีกเลี่ยงไม่ได้ ไม่ว่าคุณจะพัฒนาแอปพลิเคชันเว็บ, มือถือ หรือแม้กระทั่งแอปพลิเคชันบนเดสก์ท็อป การเลือกวิธีการส่งข้อมูลระหว่าง Client และ Server จึงมีความสำคัญอย่างยิ่ง JSON (JavaScript Object Notation) เป็นรูปแบบหนึ่งที่ได้รับความนิยมมากเนื่องจากมีความง่ายในการอ่านและเขียน แต่สิ่งนี้ก็มาพร้อมกับความท้าทายด้านความปลอดภัยที่ต้องพิจารณาอย่างถี่ถ้วน ในบทความนี้ เราจะพูดถึงความเสี่ยงที่คุณอาจพบและวิธีการจัดการกับมัน

JSON ได้รับความนิยมอย่างแพร่หลายในหมู่นักพัฒนาเพราะว่าโครงสร้างของมันง่ายต่อการทำความเข้าใจและสามารถประยุกต์ใช้ได้ในหลายภาษา อย่างไรก็ตาม ความเรียบง่ายนี้เองที่บางครั้งนำไปสู่ความสะดวกในการโจมตีเมื่อมีการใช้งานที่ไม่เหมาะสม

JSON Injection เกิดขึ้นเมื่อข้อมูลที่ประมวลผลจากฝั่งผู้ใช้ถูกส่งต่อไปยัง Server โดยไม่ได้รับการตรวจสอบที่เพียงพอ ซึ่งสามารถนำไปสู่การรันโค้ดที่เป็นอันตรายได้ ตัวอย่างเช่น:

let userInput = '{"name": "John", "role": "admin"}';

let jsonData = JSON.parse(userInput);

// ถ้า userInput มาจากผู้ใช้โดยไม่มีการตรวจสอบ

วิธีป้องกันคือการตรวจสอบและแปลงข้อมูลที่ได้รับจากผู้ใช้ให้ปลอดภัยที่สุดก่อนใช้งาน

2. Cross-Site Scripting (XSS):JSON สามารถใช้ส่งข้อมูลที่เป็นอันตรายผ่านช่องโหว่ XSS หากแอปพลิเคชันไม่สามารถแยกแยะระหว่างข้อมูลที่เชื่อถือได้และข้อมูลที่ไม่เชื่อถือได้

3. ไม่ใช้ JSONP โดยไม่จำเป็น:JSONP (JSON with Padding) อำนวยความสะดวกในการทำ cross-domain requests ได้ แต่ก็เป็นช่องโหว่ทางด้านความปลอดภัยเพราะสามารถนำไปสู่การโจมตีแบบ Cross-Site Request Forgery (CSRF)

การตรวจสอบข้อมูลที่ส่งผ่าน JSON ก่อนใช้งานเป็นสิ่งสำคัญ การใช้ libraries ที่มีคุณสมบัติในการ validate และ sanitize ข้อมูลเข้ามาช่วยจะลดความเสี่ยงของโจมตี JSON Injection ได้ดี ตัวอย่างการ validate ข้อมูลใน Node.js:

const { Validator } = require('jsonschema');

let v = new Validator();

let userData = {

"name": "John",

"age": 30

};

let schema = {

"type": "object",

"properties": {

"name": { "type": "string" },

"age": { "type": "number" }

},

"required": ["name", "age"]

};

let validation = v.validate(userData, schema);

if (!validation.valid) {

throw new Error('Invalid input data');

}

เมื่อส่งข้อมูล JSON ระหว่าง Client และ Server ควรมีการเข้ารหัสผ่าน SSL/TLS (HTTPS) เพื่อป้องกันการโจมตีแบบ Man-in-the-Middle

3. การดูแล JSON Web Token (JWT) ให้ปลอดภัย:หากใช้ JWT ในการส่งข้อมูล JSON จะต้องให้ความสำคัญกับการเก็บรักษาและการตรวจสอบ token ด้วยการใช้ secret ที่ปลอดภัยในการเซ็นสัญญา และใช้ algorithms ที่ทันสมัย

4. ใช้ Content Security Policy (CSP):CSP เป็นวิธีการที่ดีในการป้องกันการโจมตี XSS ซึ่งสามารถตั้งนโยบายสำหรับโหลดข้อมูลข้ามโดเมนได้

JSON เป็นรูปแบบการแลกเปลี่ยนข้อมูลที่สะดวกและได้รับความนิยมในแวดวงโปรแกรมเมอร์ แต่ผู้ใช้งานจำเป็นต้องคำนึงถึงด้านความปลอดภัยอย่างจริงจัง ความเสี่ยงจาก JSON Injection, XSS และการใช้งาน JSONP ที่ไม่ระมัดระวังสามารถนำไปสู่ผลกระทบที่ร้ายแรงได้ การบังคับใช้มาตรการป้องกันเช่นการ validate ข้อมูล, การเข้ารหัสการส่งข้อมูล, และการใช้นโยบายความปลอดภัยที่รัดกุมจะช่วยเพิ่มความปลอดภัยได้อย่างมาก

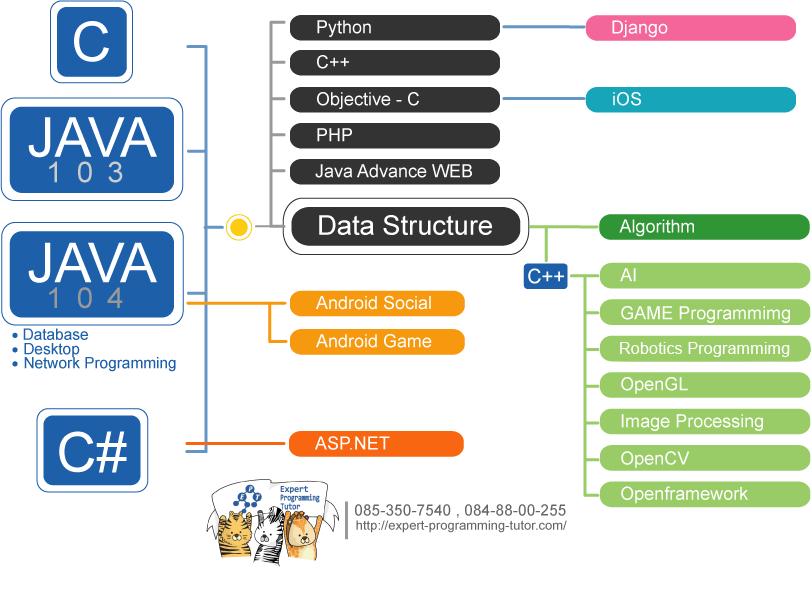

หากคุณต้องการเรียนรู้เพิ่มเติมเกี่ยวกับการเขียนโปรแกรมและเรื่องที่เกี่ยวข้องกับความปลอดภัยในโปรแกรม สามารถศึกษาต่อได้ที่ EPT ซึ่งจะช่วยเสริมทักษะและความรู้ของคุณให้ยิ่งขึ้นในโลกของการพัฒนาโปรแกรม!

หมายเหตุ: ข้อมูลในบทความนี้อาจจะผิด โปรดตรวจสอบความถูกต้องของบทความอีกครั้งหนึ่ง บทความนี้ไม่สามารถนำไปใช้อ้างอิงใด ๆ ได้ ทาง EPT ไม่ขอยืนยันความถูกต้อง และไม่ขอรับผิดชอบต่อความเสียหายใดที่เกิดจากบทความชุดนี้ทั้งทางทรัพย์สิน ร่างกาย หรือจิตใจของผู้อ่านและผู้เกี่ยวข้อง

หากเจอข้อผิดพลาด หรือต้องการพูดคุย ติดต่อได้ที่ https://m.me/expert.Programming.Tutor/

Tag ที่น่าสนใจ: java c# vb.net python c c++ machine_learning web database oop cloud aws ios android

หากมีข้อผิดพลาด/ต้องการพูดคุยเพิ่มเติมเกี่ยวกับบทความนี้ กรุณาแจ้งที่ http://m.me/Expert.Programming.Tutor

085-350-7540 (DTAC)

084-88-00-255 (AIS)

026-111-618

หรือทาง EMAIL: NTPRINTF@GMAIL.COM