ในยุคดิจิทัลที่การเชื่อมต่อผ่านอินเทอร์เน็ตกลายเป็นปัจจัยสำคัญในชีวิตประจำวันของเรา ความปลอดภัยของข้อมูล (Cybersecurity) จึงเป็นหัวข้อที่ได้รับความสนใจเพิ่มขึ้นอย่างมาก การวิเคราะห์ภัยคุกคามและการรับมือกับเหตุการณ์ความปลอดภัย (Incident Response) เป็นหนึ่งในกระบวนการสำคัญที่องค์กรต่าง ๆ ต้องให้ความสำคัญ หากเกิดเหตุการณ์คุกคามด้านความปลอดภัย การตอบสนองได้อย่างรวดเร็วและมีประสิทธิภาพสามารถช่วยลดผลกระทบและความเสียหายที่อาจเกิดขึ้นได้

องค์ประกอบสำคัญประการหนึ่งใน Cybersecurity คือการวิเคราะห์ภัยคุกคาม ซึ่งหมายถึงกระบวนการในการตรวจจับและทำความเข้าใจภัยคุกคามที่อาจเกิดขึ้นกับระบบและข้อมูล การวิเคราะห์ดังกล่าวสามารถแบ่งออกเป็นสองส่วนหลักคือ

1. Threat Intelligence: เป็นการสะสมและวิเคราะห์ข้อมูลเกี่ยวกับภัยคุกคาม ปัจจัยเสี่ยง และวิธีการโจมตีที่อาจเกิดขึ้น ซึ่งข้อมูลนี้ช่วยให้องค์กรสามารถตั้งรับและป้องกันได้ดีขึ้น 2. Vulnerability Assessment: คือการระบุจุดอ่อนในระบบหรือเครือข่ายที่อาจเป็นช่องทางให้ผู้โจมตีใช้ในการเข้าถึง การวิเคราะห์จุดอ่อนช่วยให้องค์กรสามาถซ่อมแซมหรือเสริมสร้างความปลอดภัยได้ทันเวลา

เมื่อเกิดเหตุการณ์ที่กระทบกับความปลอดภัยของข้อมูล สิ่งที่สำคัญอย่างยิ่งคือการมีแผนและการตอบสนองที่ชัดเจนและรวดเร็ว ซึ่งขั้นตอนหลัก ๆ ในการทำ Incident Response ประกอบด้วย

1. Preparation: เตรียมความพร้อมโดยการกำหนดแผนการและเครื่องมือที่จำเป็นในการรับมือ ทรัพยากรมนุษย์และเทคโนโลยีต้องพร้อมร่วมมือกัน 2. Identification: การระบุและเข้าใจลักษณะของเหตุการณ์ที่เกิดขึ้น เช่น การเปิดใช้งานระบบตรวจจับเพื่อทำความเข้าใจว่าเกิดอะไรขึ้น 3. Containment: การควบคุมสถานการณ์ไม่ให้การโจมตีแผ่ขยายหรือเกิดความเสียหายเพิ่มขึ้น ขั้นตอนนี้อาจรวมถึงการตัดการเชื่อมต่อหรือจำกัดสิทธิ์การเข้าใช้ของบางส่วนในเครือข่าย 4. Eradication: การกำจัดต้นตอและลบล้างภัยคุกคามออกจากระบบ เพื่อป้องกันไม่ให้เกิดซ้ำและเสริมสร้างความปลอดภัย 5. Recovery: การฟื้นฟูระบบให้กลับมาใช้งานได้ตามปกติพร้อมทั้งติดตามผลเพื่อให้แน่ใจว่าไม่มีการคุกคามหลงเหลือ 6. Lessons Learned: การวิเคราะห์เหตุการณ์และพิจารณาการปรับปรุงในอนาคตเพื่อให้กระบวนการรับมือละเอียดและแม่นยำยิ่งขึ้น

Use case

: สมมติว่ามีองค์กรการเงินขนาดใหญ่ถูกโจมตีด้วยมัลแวร์เรียกค่าไถ่ ซึ่งเข้าระบบผ่านทางช่องโหว่ในซอฟต์แวร์บุคคลที่สามIncident Response Plan

: 1. Preparation: องค์กรมีการฝึกซ้อมสถานการณ์จำลองภัยทางไซเบอร์และมีแผนประสานงานระหว่างทีมงานทุกฝ่าย 2. Identification: เมื่อระบบเริ่มทำงานผิดปกติ โปรแกรมตรวจจับภัยในองค์กรตรวจพบแล้วแจ้งเตือนไม่สัมพันธ์กันของข้อมูล 3. Containment: ทีมปฏิบัติการรีบตัดการเชื่อมต่อระบบที่ติดมัลแวร์ออกจากเครือข่าย และเปลี่ยนพารามิเตอร์การเข้าสู่ระบบ 4. Eradication: หลังการวิเคราะห์ พบว่ามัลแวร์เข้ามาจากช่องโหว่ที่ระบุได้แล้ว ในขั้นตอนนี้ทีมได้ประสานกับผู้พัฒนาซอฟต์แวร์บุคคลที่สามเพื่ออัพเดตแพทช์ 5. Recovery: ข้อมูลสำรองถูกเรียกใช้เพื่อคืนค่าให้กับข้อมูลที่หายไป ระบบได้กลับมาใช้งานภายใน 24 ชั่วโมง 6. Lessons Learned: บทเรียนจากเหตุการณ์ครั้งนี้ถูกนำไปใช้ในการปรับปรุงนโยบายความปลอดภัยและอบรมทีมงานเกี่ยวกับภัยคุกคามใหม่ๆ

การวิเคราะห์ภัยคุกคามและการทำ Incident Response เป็นทักษะสำคัญสำหรับนักวิทยาการข้อมูลและเจ้าหน้าที่ไอทีเพื่อให้พวกเขามีความสามารถในการป้องกันและแก้ไขปัญหาทางความปลอดภัยได้รวดเร็วและมีประสิทธิภาพ การเรียนรู้เทคนิคเหล่านี้อย่างเข้มข้นและลงมือทำจริงเป็นวิถีทางที่จะทำให้คุณอยู่ในตำแหน่งที่พร้อมเสมอเพื่อต่อกรกับภัยทางไซเบอร์ที่เปลี่ยนแปลงอย่างรวดเร็ว

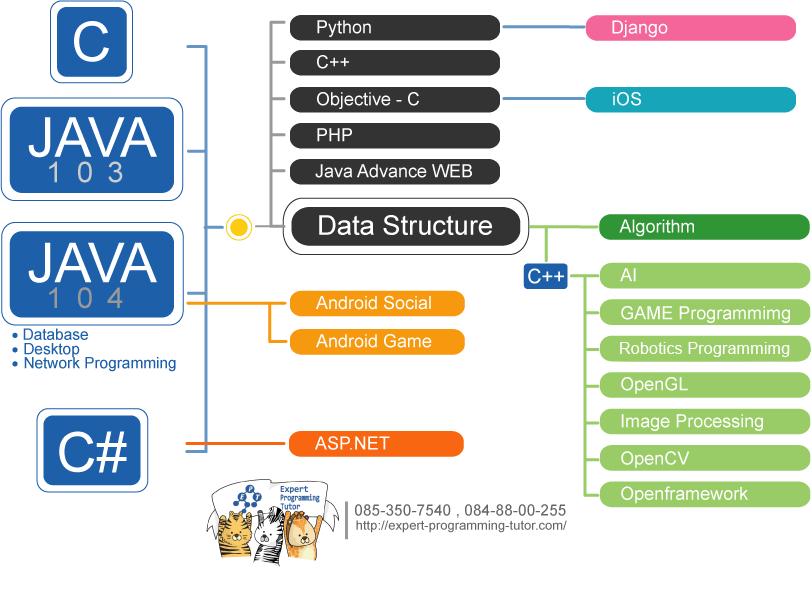

หากท่านสนใจที่จะศึกษาวิชาด้านความปลอดภัยทางไซเบอร์และการพัฒนาทักษะ Incident Response สามารถพิจารณาเรียนรู้ต่อที่สถาบันที่มีความเชี่ยวชาญและพร้อมแนะนำแนวทางการศึกษาที่เหมาะสมกับท่าน เช่น Expert-Programming-Tutor (EPT) ซึ่งมีหลักสูตรที่ออกแบบมาเฉพาะเพื่อรองรับความต้องการนี้.

หมายเหตุ: ข้อมูลในบทความนี้อาจจะผิด โปรดตรวจสอบความถูกต้องของบทความอีกครั้งหนึ่ง บทความนี้ไม่สามารถนำไปใช้อ้างอิงใด ๆ ได้ ทาง EPT ไม่ขอยืนยันความถูกต้อง และไม่ขอรับผิดชอบต่อความเสียหายใดที่เกิดจากบทความชุดนี้ทั้งทางทรัพย์สิน ร่างกาย หรือจิตใจของผู้อ่านและผู้เกี่ยวข้อง

หากเจอข้อผิดพลาด หรือต้องการพูดคุย ติดต่อได้ที่ https://m.me/expert.Programming.Tutor/

Tag ที่น่าสนใจ: java c# vb.net python c c++ machine_learning web database oop cloud aws ios android

หากมีข้อผิดพลาด/ต้องการพูดคุยเพิ่มเติมเกี่ยวกับบทความนี้ กรุณาแจ้งที่ http://m.me/Expert.Programming.Tutor

085-350-7540 (DTAC)

084-88-00-255 (AIS)

026-111-618

หรือทาง EMAIL: NTPRINTF@GMAIL.COM