ทุกวันนี้เราอยู่ในยุคที่เทคโนโลยีและการสื่อสารไร้สายกลายเป็นส่วนสำคัญของชีวิตประจำวัน แต่ในขณะที่โลกดิจิทัลกำลังก้าวหน้า การเชื่อมโยงระบบเครือข่ายและอินเทอร์เน็ตก็ตามมาพร้อมกับความเสี่ยงต่าง ๆ ที่เราเรียกว่า "ภัยคุกคามทางไซเบอร์" (Cyber Threats) และสิ่งสำคัญที่ต้องเข้าใจเมื่อต้องรับมือกับภัยคุกคามเหล่านี้คือ "TCP/IP Stack" หรือชุดโปรโตคอลที่มีบทบาทสำคัญในโลกไซเบอร์

TCP/IP Stack หรือ Transmission Control Protocol/Internet Protocol เป็นชุดของโปรโตคอลที่กำหนดวิธีการสื่อสารในเครือข่ายคอมพิวเตอร์ โดยมีบทบาทสำคัญในการทำให้ข้อมูลเดินทางจากต้นทางไปยังปลายทางได้อย่างถูกต้องและปลอดภัย มีลำดับชั้นพื้นฐานอยู่สี่ระดับ ได้แก่:

1. Layer เชื่อมต่อทางกายภาพ (Link Layer): ครอบคลุมการเชื่อมต่อฮาร์ดแวร์ทั้งหมด ซึ่งรวมถึง Ethernet และ Wi-Fi 2. Layer อินเทอร์เน็ต (Internet Layer): ระบุตำแหน่งของข้อมูลและจัดการการเดินทางข้ามเครือข่าย โดยใช้โปรโตคอล IP (Internet Protocol) 3. Layer ขนส่ง (Transport Layer): ควบคุมวิธีการส่งข้อมูลให้ถูกต้องไม่สูญหายระหว่างการส่ง โดยใช้โปรโตคอล TCP (Transmission Control Protocol) หรือ UDP (User Datagram Protocol) 4. Layer การประยุกต์ใช้ (Application Layer): ร่วมมือกับโปรแกรมที่ผู้ใช้ส่วนใหญ่ใช้ เช่น HTTP, FTP, DNS

การเข้าใจ TCP/IP Stack เป็นเรื่องจำเป็นสำหรับการประเมินและป้องกันภัยคุกคามทางไซเบอร์ ซึ่งอาจเกิดขึ้นจากทุกชั้น เรามาดูกันว่าภัยคุกคามสามารถเกิดขึ้นได้ในแต่ละชั้นอย่างไร:

- Link Layer Threats: การโจมตีในชั้นนี้จะเกี่ยวกับการรับส่งข้อมูลในเครือข่ายเช่น การโจมตีแบบ ARP Spoofing หรือ MAC Flooding ซึ่งจะพยายามบิดเบือนข้อมูลที่ส่งไปยังเครื่องปลายทาง - Internet Layer Threats: โดยมากเกี่ยวข้องกับการบุกรุกผ่าน IP เช่น การโจมตี IP Spoofing ที่แกล้งทำเป็นเครื่องอื่นเพื่อรับส่งข้อมูลซึ่งอาจทำให้เกิดการเข้าถึงข้อมูลส่วนตัวได้ - Transport Layer Threats: การโจมตีในระดับนี้มีหลายรูปแบบ เช่น SYN Flood ที่ทำให้เซิร์ฟเวอร์ไม่สามารถให้บริการได้ หรือ Man-in-the-Middle Attack ซึ่งแทรกกลางระหว่างการสื่อสาร - Application Layer Threats: ชั้นนี้เปิดโอกาสให้มีการโจมตีที่ซับซ้อนขึ้น เช่น SQL Injection, Cross-Site Scripting (XSS) เป็นต้น ซึ่งมักเกิดในการแลกเปลี่ยนข้อมูลระหว่างผู้ใช้กับระบบ

การป้องกันภัยคุกคามเหล่านี้ต้องมีความเข้าใจที่ดีเกี่ยวกับแต่ละชั้นของ TCP/IP Stack เช่นในกรณีของ SYN Flood Attack องค์กรสามารถใช้ "SYN Cookies" ซึ่งเป็นเทคนิคในการตรวจสอบการเชื่อมต่อที่ทำให้การโจมตีไม่ประสบผลสำเร็จ

ตัวอย่างโค้ดง่าย ๆ ที่แสดงให้เห็นการใช้ `IPTables` ในลินุกซ์เพื่อจำกัดอัตราการเชื่อมต่อคือ:

iptables -A INPUT -p tcp --syn -m limit --limit 1/s -j ACCEPT

โค้ดนี้เป็นการจำกัดจำนวนการเชื่อมต่อ TCP SYN ต่อวินาทีเพื่อป้องกันการโจมตี SYN Flood

เมื่อโลกดิจิทัลกลายเป็นส่วนสำคัญของชีวิตประจำวัน ความเข้าใจใน TCP/IP Stack และการป้องกันภัยคุกคามทางไซเบอร์จึงเป็นเรื่องจำเป็น การเรียนรู้และทำความเข้าใจ TCP/IP Stack ไม่เพียงแต่จะช่วยให้เราสามารถป้องกันภัยคุกคามเหล่านั้นได้ แต่ยังเปิดโอกาสให้แก่การพัฒนาตนเองด้านวิศวกรรมเครือข่ายและความปลอดภัยทางไซเบอร์ สำหรับผู้ที่สนใจในทักษะด้าน Cybersecurity และการโปรแกรมมิ่ง การทำความเข้าใจเรื่องนี้เป็นพื้นฐานที่สำคัญและจำเป็นในปัจจุบัน

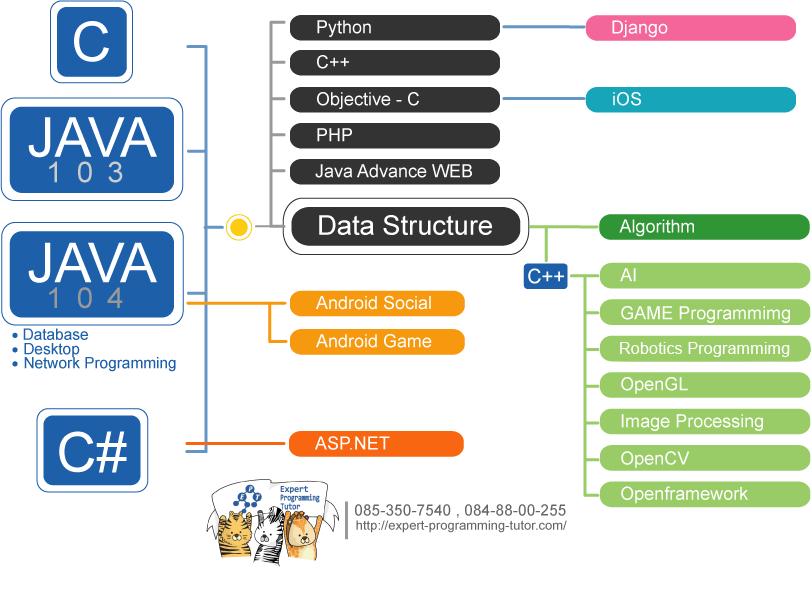

หากคุณสนใจที่จะพัฒนาขีดความสามารถดังกล่าว อาจพิจารณาเรียนรู้และฝึกทักษะที่ EPT ซึ่งเปิดสอนเกี่ยวกับการโปรแกรมมิ่งและ Cybersecurity โดยมีหลักสูตรที่ได้รับการออกแบบมาเพื่อเสริมสร้างทักษะที่จำเป็นในการความคุมโลกไซเบอร์อย่างมีประสิทธิภาพ

หมายเหตุ: ข้อมูลในบทความนี้อาจจะผิด โปรดตรวจสอบความถูกต้องของบทความอีกครั้งหนึ่ง บทความนี้ไม่สามารถนำไปใช้อ้างอิงใด ๆ ได้ ทาง EPT ไม่ขอยืนยันความถูกต้อง และไม่ขอรับผิดชอบต่อความเสียหายใดที่เกิดจากบทความชุดนี้ทั้งทางทรัพย์สิน ร่างกาย หรือจิตใจของผู้อ่านและผู้เกี่ยวข้อง

หากเจอข้อผิดพลาด หรือต้องการพูดคุย ติดต่อได้ที่ https://m.me/expert.Programming.Tutor/

Tag ที่น่าสนใจ: java c# vb.net python c c++ machine_learning web database oop cloud aws ios android

หากมีข้อผิดพลาด/ต้องการพูดคุยเพิ่มเติมเกี่ยวกับบทความนี้ กรุณาแจ้งที่ http://m.me/Expert.Programming.Tutor

085-350-7540 (DTAC)

084-88-00-255 (AIS)

026-111-618

หรือทาง EMAIL: NTPRINTF@GMAIL.COM