ในโลกที่อินเทอร์เน็ตและเครือข่ายเข้ามามีบทบาทสำคัญอย่างยิ่งในชีวิตประจำวันของเรา การรักษาความปลอดภัยเครือข่ายหรือ Cybersecurity จึงกลายเป็นหัวข้อที่ทุกคนต้องให้ความสำคัญ โดยเฉพาะสำหรับองค์กรที่ต้องการปกป้องข้อมูลที่ละเอียดอ่อนจากภัยคุกคามต่างๆ หนึ่งในเครื่องมือที่สำคัญและเป็นที่นิยมในการเฝ้าระวังและตอบโต้คือ Intrusion Detection Systems (IDS) หรือระบบการตรวจจับการบุกรุก ซึ่งเป็นหัวใจสำคัญของการรักษาความปลอดภัยเครือข่าย

Intrusion Detection Systems (IDS) คืออะไร?

Intrusion Detection Systems (IDS) หรือระบบตรวจจับการบุกรุกเป็นซอฟต์แวร์หรือฮาร์ดแวร์ที่ออกแบบมาเพื่อเฝ้าระวังกิจกรรมในเครือข่ายคอมพิวเตอร์หรือระบบคอมพิวเตอร์ โดยมีจุดประสงค์หลักคือเพื่อค้นหาและแจ้งเตือนเมื่อมีการกระทำที่น่าสงสัยหรือผิดปกติที่อาจมีเจตนาไม่ดี เช่น การพยายามเจาะเข้าระบบ การเรียกใช้โปรแกรมที่ไม่ได้รับอนุญาต หรือการโจมตีประเภทต่าง ๆ (เช่น DDoS, phishing)

IDS สามารถแบ่งออกได้เป็น 2 ประเภทหลัก ๆ คือ:

1. Network Intrusion Detection Systems (NIDS):- ทำงานบนเครือข่าย โดยเฝ้าสังเกตและวิเคราะห์การรับส่งข้อมูลเครือข่ายเพื่อหาความผิดปกติ NIDS จะติดตั้งในจุดที่เครือข่ายข้อมูลสามารถผ่านได้ เช่น หลัง router และ firewall

- คะแนนข้อดีคือสามารถเฝ้าระวังเครือข่ายได้กว้าง แต่ใชัพลังงานในการประมวลผลมาก

2. Host Intrusion Detection Systems (HIDS):- ทำงานบนโฮสต์ในคอมพิวเตอร์หรือเซิร์ฟเวอร์ แต่ละเครื่อง โดยตรวจสอบข้อมูลการบันทึก อุปกรณ์จัดเก็บข้อมูลภายใน และกิจกรรมต่างๆ ที่เกิดขึ้นในระบบปฏิบัติการ

- HIDS สามารถชี้เป้าเหตุการณ์ผิดปกติได้อย่างละเอียด แต่ควรมีการจัดการติดตั้งในหลายฝ่ายเพื่อให้ครอบคลุม

IDS สามารถทำงานได้สองวิธีหลัก คือ

- Signature-Based Detection:- ระบบจะตรวจจับการบุกรุกโดยการเปรียบเทียบข้อมูลกับลายเซ็นหรือรูปแบบของการโจมตีที่รู้จักแล้ว ซึ่งทำให้สามารถตรวจจับการโจมตีได้อย่างเฉพาะเจาะจง แต่มีข้อจำกัดเมื่อเผชิญหน้ากับการโจมตีแบบใหม่ที่ไม่เคยรู้จักมาก่อน (0-day attacks)

- Anomaly-Based Detection:- ระบบจะตรวจจับสิ่งผิดปกติด้วยการเรียนรู้พฤติกรรมปกติของระบบและแจ้งเตือนเมื่อมีการกระทำที่ผิดไปจากพฤติกรรมปกติ ข้อดีคือสามารถตรวจจับการโจมตีแบบ 0-day ได้ แต่มีโอกาสทำให้เกิด false positive

สมมติว่าเรามีเครือข่ายภายในที่เราต้องการติดตั้ง NIDS เพื่อป้องกันการเข้าถึงที่ไม่ได้รับอนุญาต อาจใช้เครื่องมืออย่าง Snort ซึ่งเป็นหนึ่งใน NIDS ที่ได้รับความนิยมสูง นักพัฒนาและผู้ดูแลระบบสามารถเขียนกฎใน Snort เพื่อตรวจจับการโจมตีได้ เช่น ตรวจจับการใช้พอร์ตที่ไม่ได้รับอนุญาต

alert tcp any any -> 192.168.0.0/24 23 (msg:"Unauthorized Telnet attempt"; sid:1000001; rev:1;)

ในตัวอย่างนี้เป็นการเขียนกฎที่แจ้งเตือนเมื่อมีการพยายามเชื่อมต่อ Telnet (พอร์ต 23) ไปยังเครือข่าย 192.168.0.0 ซึ่งเป็นเครือข่ายภายในองค์กร

Intrusion Detection Systems (IDS) เป็นเทคโนโลยีที่มีบทบาทสำคัญในการรักษาความปลอดภัยของระบบและข้อมูล การเลือกใช้ IDS ที่เหมาะสมกับองค์กรของคุณ จะช่วยเพิ่มความปลอดภัยและลดความเสี่ยงจากการโจมตีในหลากหลายรูปแบบได้อย่างมาก

ขณะที่เทคโนโลยีนี้มีประสิทธิภาพ แต่ก็ไม่สามารถเพียงหนึ่งเดียวในการปกป้องระบบได้ การศึกษาปัจจัยอื่นๆ เช่น การใช้ Firewall ที่มีประสิทธิภาพ การจัดการสิทธิ์ของผู้ใช้ และการอัปเดตซอฟต์แวร์ให้ทันสมัยจึงเป็นสิ่งที่จำเป็นควบคู่กัน การเตรียมความพร้อมและป้องกันความเสี่ยงเหล่านี้จะช่วยให้โลกออนไลน์ของคุณปลอดภัยยิ่งขึ้น

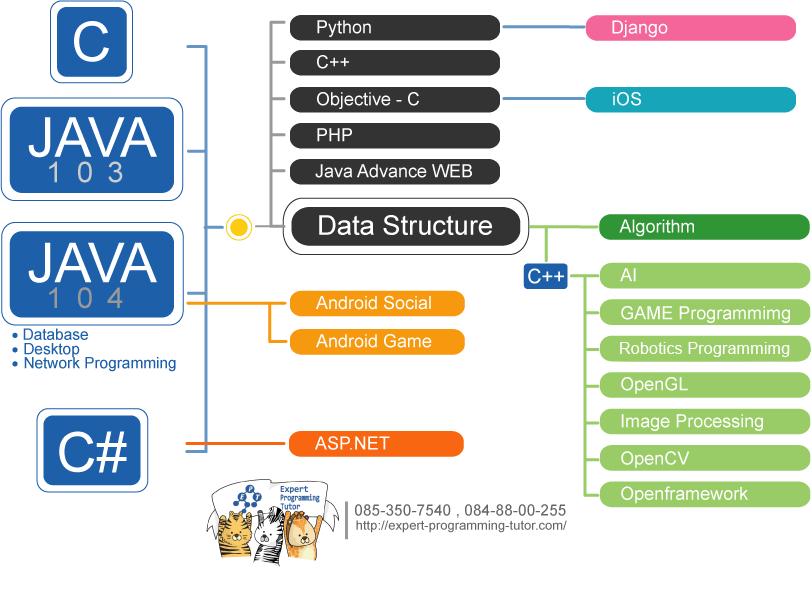

ด้วยวิถีนี้ EPT (Expert-Programming-Tutor) เสนอการเรียนรู้อันมีโครงสร้างครอบคลุม ทุกแง่มุมของการพัฒนาและการรักษาความปลอดภัยของซอฟต์แวร์สำหรับผู้สนใจที่จะก้าวสู่เส้นทางการเขียนโปรแกรมและความเชี่ยวชาญในด้าน IT อย่างมั่นคงและปลอดภัย!

หมายเหตุ: ข้อมูลในบทความนี้อาจจะผิด โปรดตรวจสอบความถูกต้องของบทความอีกครั้งหนึ่ง บทความนี้ไม่สามารถนำไปใช้อ้างอิงใด ๆ ได้ ทาง EPT ไม่ขอยืนยันความถูกต้อง และไม่ขอรับผิดชอบต่อความเสียหายใดที่เกิดจากบทความชุดนี้ทั้งทางทรัพย์สิน ร่างกาย หรือจิตใจของผู้อ่านและผู้เกี่ยวข้อง

หากเจอข้อผิดพลาด หรือต้องการพูดคุย ติดต่อได้ที่ https://m.me/expert.Programming.Tutor/

Tag ที่น่าสนใจ: java c# vb.net python c c++ machine_learning web database oop cloud aws ios android

หากมีข้อผิดพลาด/ต้องการพูดคุยเพิ่มเติมเกี่ยวกับบทความนี้ กรุณาแจ้งที่ http://m.me/Expert.Programming.Tutor

085-350-7540 (DTAC)

084-88-00-255 (AIS)

026-111-618

หรือทาง EMAIL: NTPRINTF@GMAIL.COM