ในยุคปัจจุบันที่อินเทอร์เน็ตกลายเป็นส่วนสำคัญของชีวิตประจำวันและธุรกิจเกือบทุกประเภท การสร้างและบริหารจัดการเว็บแอปพลิเคชันที่มีประสิทธิภาพและปลอดภัยเป็นเรื่องสำคัญอย่างยิ่ง Node.js เป็นหนึ่งในแพลตฟอร์มที่ได้รับความนิยมมากที่สุดสำหรับการพัฒนาแอปพลิเคชันและได้กลายมาเป็นเครื่องมือหลักของนักพัฒนามากมาย แต่ในขณะที่ Node.js มีจุดเด่นในหลายด้าน การจัดการความปลอดภัยโดยเฉพาะการป้องกัน SQL Injection ก็เป็นเรื่องที่ต้องระวังเช่นกัน

#### ความเข้าใจเกี่ยวกับ SQL Injection

SQL Injection คือเทคนิคการโจมตีที่มีความเสี่ยงสูงที่ผู้บุกรุกสามารถใช้ในการเข้าถึงฐานข้อมูลโดยไม่ได้รับอนุญาตด้วยการสอดแทรกคำสั่ง SQL ที่ประสงค์ร้ายลงในช่องทางอินพุตที่ผู้ใช้งานใส่ข้อมูล เช่น ฟอร์มการลงทะเบียนหรือ URL การโจมตีนี้สามารถนำไปสู่การเปิดเผยข้อมูลที่มีความสำคัญหรือการแก้ไขข้อมูลในฐานข้อมูลนั้น

#### การป้องกัน SQL Injection ใน Node.js

เพื่อป้องกัน SQL Injection ใน Node.js นักพัฒนาต้องระมัดระวังและใช้วิธีการที่ปลอดภัยในการออกแบบและพัฒนาแอปพลิเคชัน ดังนี้

##### 1. ใช้ Prepared Statements

การใช้ Prepared Statements หรือ Parametrized Queries เป็นวิธีที่มีประสิทธิภาพในการป้องกัน SQL Injection เนื่องจากคำสั่ง SQL ที่ถูกเตรียมไว้จะเก็บตัวแปรที่ใช้ใน SQL ไว้อย่างปลอดภัย ตัวอย่างของการใช้ใน Node.js สามารถกระทำได้ดังนี้:

const mysql = require('mysql');

const connection = mysql.createConnection({

host: 'localhost',

user: 'user',

password: 'password',

database: 'database'

});

const userId = 1;

connection.query('SELECT * FROM users WHERE id = ?', [userId], (error, results) => {

if (error) throw error;

console.log(results);

});

ในตัวอย่างนี้ ตัวแปร `userId` ถูกส่งผ่านมาในรูปแบบของตัวพารามิเตอร์ ทำให้มั่นใจได้ว่าจะไม่ได้ถูกแปลความหมายไปเป็นส่วนหนึ่งของโค้ด SQL

##### 2. ตรวจสอบและทำความสะอาดข้อมูลอินพุต

การตรวจสอบและทำความสะอาดข้อมูลอินพุตเมื่อผู้ใช้งานส่งข้อมูลเข้ามาเป็นขั้นตอนสำคัญ ควรหลีกเลี่ยงการยอมรับข้อมูลที่มีตัวอักษรพิเศษซึ่งอาจเป็นอันตราย ควรใช้ไลบรารีต่าง ๆ เช่น `validator` เพื่อช่วยในการตรวจสอบและทำความสะอาดข้อมูล

const validator = require('validator');

function sanitizeInput(input) {

return validator.escape(input);

}

ในโค้ดข้างต้นฟังก์ชัน `sanitizeInput` จะรับข้อมูลอินพุตและทำความสะอาดโดยการกำจัดตัวอักษรพิเศษที่ไม่พึงประสงค์ออกไป

##### 3. การใช้ ORM (Object-Relational Mapping)

ใช้ ORM เป็นการเชื่อมต่อระหว่างแอปพลิเคชันและฐานข้อมูล ช่วยให้นักพัฒนาสามารถเขียนคำสั่งในรูปแบบของโค้ดที่เป็นมาตรฐานของภาษาโปรแกรมแทนที่ SQL ดั้งเดิม ซึ่งมักทำให้โครงการมีความปลอดภัยมากขึ้น เนื่องจาก ORM โดยทั่วไปได้ถูกออกแบบมาเพื่อลดความเสี่ยงจาก SQL Injection

ตัวอย่าง ORM ใน Node.js เช่น Sequelize:

const { Sequelize, Model, DataTypes } = require('sequelize');

const sequelize = new Sequelize('sqlite::memory:');

class User extends Model {}

User.init({

username: DataTypes.STRING,

birthday: DataTypes.DATE

}, { sequelize, modelName: 'user' });

sequelize.sync()

.then(() => User.create({

username: 'janedoe',

birthday: new Date(1980, 6, 20)

}))

.then(jane => {

console.log(jane.toJSON());

});

Sequelize สร้างคำสั่ง SQL โดยอัตโนมัติจากโครงสร้างของข้อมูลที่กำหนดไว้ ลดความซับซ้อนในการเขียน SQL Query และเพิ่มความปลอดภัยไปในตัว

##### 4. การตรวจสอบ Error และ Log ที่เกิดขึ้น

เพื่อตรวจสอบว่าแอพพลิเคชันมีช่องโหว่ SQL Injection หรือไม่ ควรมีการจับผิดพลาดที่สมบูรณ์ ครอบคลุมไปถึงการบันทึก Log เมื่อมี Error เกิดขึ้น ซึ่งจะให้ข้อมูลที่เป็นประโยชน์ในการตรวจจับและแก้ไขปัญหา

การรวมมาตรการเหล่านี้สามารถเพิ่มความปลอดภัยให้กับแอปพลิเคชัน Node.js ของคุณได้เป็นอย่างดี ด้วยการทำความเข้าใจถึงความเสี่ยงและการใช้แนวทางปฏิบัติที่ดีที่สุดจะช่วยป้องกันการโจมตี SQL Injection และเพิ่มความมั่นใจได้ว่าข้อมูลของคุณกระทำภายใต้การดูแลที่ปลอดภัย

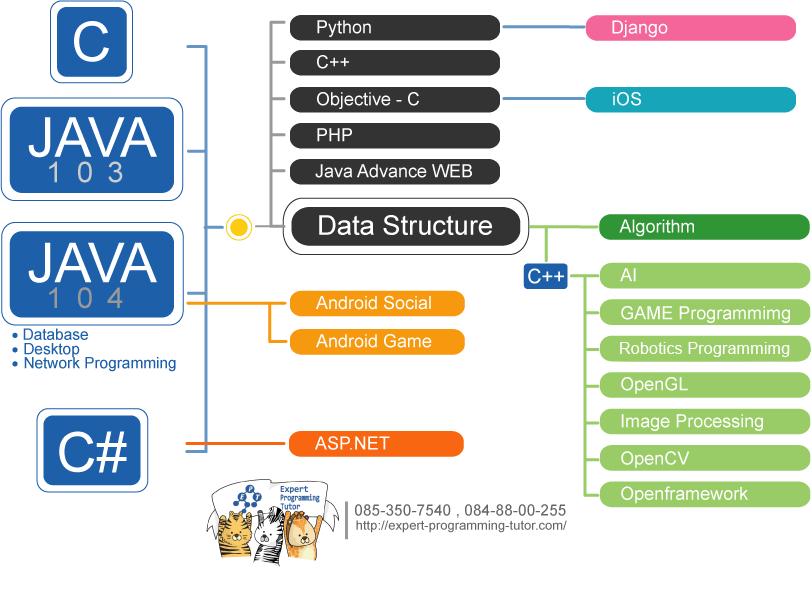

ด้วยเหตุนี้, ความรู้และความเข้าใจในด้านความปลอดภัยเช่นนี้จึงสำคัญอย่างยิ่ง ทั้งสำหรับนักพัฒนาเองและองค์กรหรือนักธุรกิจที่พึ่งพาเทคโนโลยี จึงควรเตรียมตัวศึกษาและเรียนรู้เทคนิคต่าง ๆ ที่จำเป็นจากแหล่งที่มีความเชี่ยวชาญ เช่นที่ EPT (Expert-Programming-Tutor) ที่เน้นการพัฒนาทักษะและเสริมความรู้ที่ทันสมัยในด้านการเขียนโปรแกรมอย่างมีประสิทธิภาพและปลอดภัย

เว็บไซต์และเอกสารที่เน้นด้านความปลอดภัยทางไซเบอร์กำลังมีความสำคัญมากขึ้นเรื่อย ๆ ในการสร้างแอปพลิเคชันที่ประสบความสำเร็จ หากคุณยังไม่ได้ศึกษาหรือมีแพลนที่จะพัฒนาความรู้ โปรดพิจารณาหาคอร์สเรียนเพิ่มเติมสักที่สองในหัวข้อเหล่านี้!

หมายเหตุ: ข้อมูลในบทความนี้อาจจะผิด โปรดตรวจสอบความถูกต้องของบทความอีกครั้งหนึ่ง บทความนี้ไม่สามารถนำไปใช้อ้างอิงใด ๆ ได้ ทาง EPT ไม่ขอยืนยันความถูกต้อง และไม่ขอรับผิดชอบต่อความเสียหายใดที่เกิดจากบทความชุดนี้ทั้งทางทรัพย์สิน ร่างกาย หรือจิตใจของผู้อ่านและผู้เกี่ยวข้อง

หากเจอข้อผิดพลาด หรือต้องการพูดคุย ติดต่อได้ที่ https://m.me/expert.Programming.Tutor/

Tag ที่น่าสนใจ: java c# vb.net python c c++ machine_learning web database oop cloud aws ios android

หากมีข้อผิดพลาด/ต้องการพูดคุยเพิ่มเติมเกี่ยวกับบทความนี้ กรุณาแจ้งที่ http://m.me/Expert.Programming.Tutor

085-350-7540 (DTAC)

084-88-00-255 (AIS)

026-111-618

หรือทาง EMAIL: NTPRINTF@GMAIL.COM